Microsoft исправляет ошибку памяти Windows 7

- Категория: Windows 7

- Дата: 30-03-2018, 15:40

- Просмотров: 5 769

Meltdown и Spectre вызвали головные боли для производителей устройств, а также компаний, которые разрабатывают программное обеспечение. В то время как многочисленные компании выпустили патчи для смягчения последствий уязвимостей, все прошло не так гладко.

Одним из таких примеров является патч Microsoft Meltdown для Windows 7 и Windows Server 2008 R2, который непреднамеренно проложил путь для дальнейших эксплойтов.

Исследователь безопасности Ульф Фриск заметил, что январские заплатки Microsoft для Meltdown позволяют зараженным процессам читать и записывать в физическую память, что также может привести к повышению привилегий. Важно отметить, что эта ошибка была чрезвычайно проста в использовании и не требовала каких-либо «причудливых API или системных вызовов».

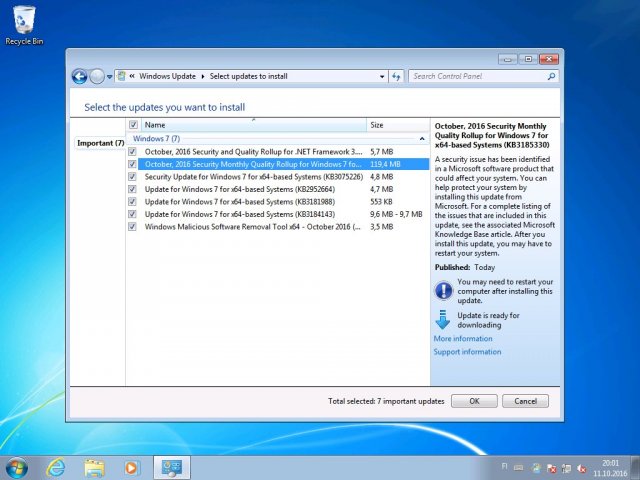

Хотя Microsoft исправила эту проблему во второй вторник марта, системы, работающие с январскими и февральскими патчами, до сих пор были уязвимы для неё. Компания выпустила обновление KB4100480 для следующих продуктов:

• Windows 7 for x64-based Systems Service Pack 1;

• Windows Server 2008 R2 for x64-based Systems Service Pack 1;

• Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation);

Microsoft объяснила эту уязвимость следующим образом:

Уязвимость повышенной привилегии существует, когда ядру Windows не удается должным образом обрабатывать объекты в памяти. Злоумышленник, успешно воспользовавшийся этой уязвимостью, может запускать произвольный код в режиме ядра. Затем злоумышленник может установить программы; просматривать, изменять или удалять данные; или создавать новые учетные записи с полными правами пользователя.

Чтобы воспользоваться этой уязвимостью, злоумышленник должен войти в систему. Затем злоумышленник может запустить специально созданное приложение для управления уязвимой системой.

Обновление устраняет эту уязвимость, исправляя обработку объектов в памяти ядром Windows.

Чтобы воспользоваться этой уязвимостью, злоумышленник должен войти в систему. Затем злоумышленник может запустить специально созданное приложение для управления уязвимой системой.

Обновление устраняет эту уязвимость, исправляя обработку объектов в памяти ядром Windows.

Microsoft рекомендует пользователям установить обновление в самое ближайшее время. Системы, отличные от упомянутых выше, полностью защищены от этого эксплойта. Машины, работающие с более старыми патчами, также не подвержены этой уязвимости, так как именно январский патч вызвал ошибку памяти.

Похожие новости

- Комментарии

- ВКонтакте

Информация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.

Пользователи онлайн

Всего на сайте: 24

Пользователей: 0

Гостей: 24

Роботы:

Пользователей: 0

Гостей: 24

Роботы:

+0

Новостей: 15204

+0

Комментариев: 39469

+0

Пользователей: 10105